矛式網絡釣魚是最大、成本最高的網絡威脅形式。據估計,2021 年有 30 萬受害者,僅在美國就損失了 4400 萬美元,根據 FBI 網絡犯罪報告。同時,IBM 安全數據泄露成本報告也對此進行了說明。

矛式網絡釣魚電子郵件與受害者可能收到的善意電子郵件無法區分。這也是為什么魚叉式網絡釣魚電子郵件的傳統分類如此困難的原因。騙局和合法電子郵件之間的內容差異可能很小。通常,兩者之間唯一的區別是發件人的意圖:發票是合法的,還是騙局?

這篇文章詳細介紹了一種雙重方法,通過使用增強意圖信號來改進魚叉式網絡釣魚檢測。這種方法利用了 NVIDIA Morpheus 進行數據處理和推理。

生成具有新網絡釣魚意圖的電子郵件

第一步包括使用生成式人工智能創建大量多樣的電子郵件語料庫,其中包含與魚叉式網絡釣魚和詐騙相關的各種意圖。隨著新威脅的出現,NVIDIA Morpheus 團隊使用 NVIDIA NeMo 框架生成具有此類威脅的新電子郵件語料庫。在生成具有新型網絡釣魚意圖的新電子郵件后,該團隊訓練一個新的語言模型來識別意圖。在傳統的網絡釣魚檢測機制中,此類模型將需要大量帶有人為標簽的電子郵件。

檢測發件人意圖

第一步針對電子郵件背后的意圖。下一步針對發件人的意圖。為了抵御使用欺騙、已知發件人或不能立即表達其真實意圖的較長時間的魚叉式網絡釣魚攻擊,我們通過構建發件人或發件人組的行為草圖來構建額外的信號。

在上述意圖工作的基礎上,記錄已知發送者過去觀察到的意圖。例如,已知發件人第一次要錢可能是提醒用戶的信號。

語法用法也被觀察和記錄。將新電子郵件的語法與發件人的語法歷史進行比較。與觀察到的語法的偏差可能表明可能存在欺騙攻擊。

最后,收集發件人電子郵件的時間模式,并在新電子郵件到達時進行交叉引用,以檢查是否存在模式外行為。發件人是在周六午夜第一次發送電子郵件嗎?如果是這樣的話,這就成為了最終預測中的一個信號。這些信號加在一起用于對電子郵件進行分類。它們還被呈現給最終用戶,作為對電子郵件可能是惡意的原因的解釋。

適應新的攻擊并改進保護

現有的機器學習(ML)方法幾乎完全依賴于人類標記的數據,無法快速適應新出現的威脅。使用這里介紹的方法檢測魚叉式網絡釣魚電子郵件的最大好處是該模型能夠以多快的速度適應新的攻擊。當出現新的攻擊時,生成人工智能被用來創建攻擊的訓練語料庫。意向模型經過訓練,可以檢測其在收到的電子郵件中的存在。

使用 NeMo 構建的模型可以在短短幾個小時內生成數千封高質量的主題電子郵件。新的意圖被添加到現有的魚叉式網絡釣魚檢測器中。創建新的網絡釣魚攻擊電子郵件和更新現有模型的整個端到端工作流程在不到 24 小時內完成。一旦模型就位,?電子郵件處理和推理成為一個 Morpheus 管道,可以提供針對魚叉式網絡釣魚威脅的近乎實時的保護。

結果

為了說明這種方法的靈活性,只使用貨幣、銀行和個人識別信息(PII)意圖來訓練模型。接下來,使用 NeMo 構建的模型生成了加密貨幣風格的釣魚電子郵件。這些電子郵件被合并到原始的培訓和驗證子集中。

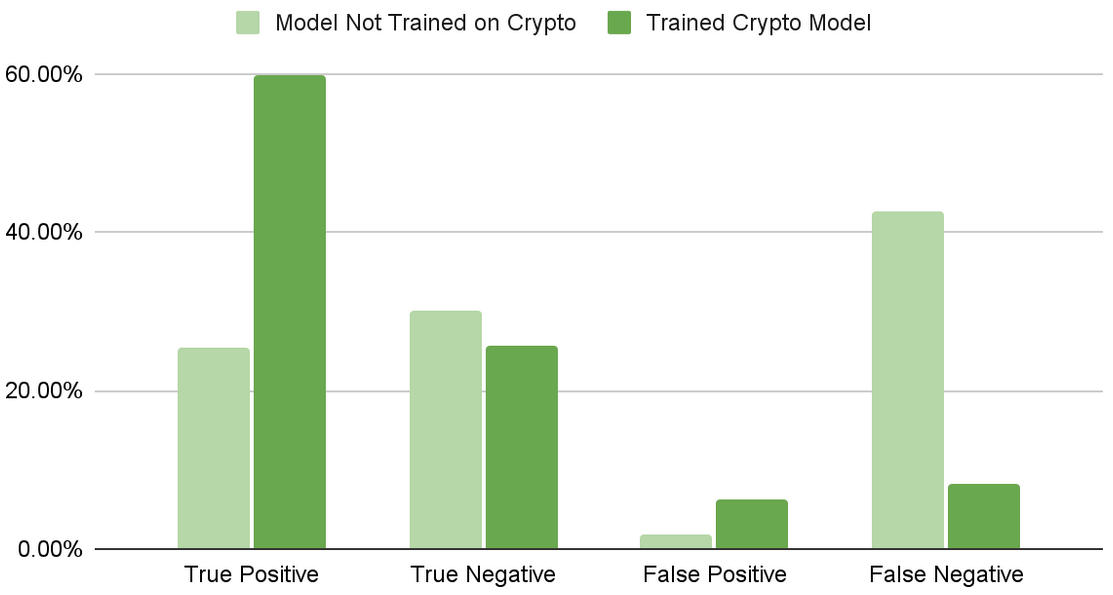

現在包含新加密攻擊的驗證集隨后被傳遞到原始模型中。然后結合加密攻擊意圖訓練第二個模型。圖 2 顯示了模型在檢測方面的比較情況。

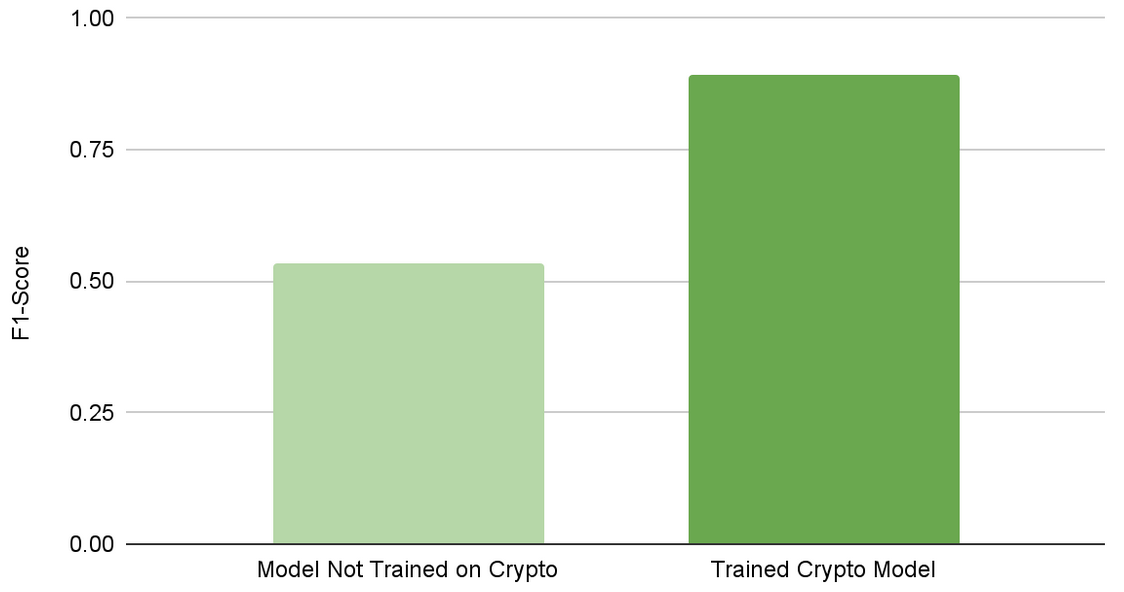

經過進攻訓練后,F1 得分從 0.54 提高到 0.89(圖 3)。這說明了使用 NVIDIA Morpheus 和 NeMo 訓練和適應新攻擊的速度有多快。

開始使用 NVIDIA 〔Morpheus〕

觀看視頻 “Improve Spear Phishing Detection with Generative AI” 以獲取更多詳細信息。要了解如何使用 NVIDIA Morpheus 更快、更準確地檢測魚叉式網絡釣魚電子郵件,您可以參考 NVIDIA AI 工作流程 的實例。您也可以申請在 LaunchPad 上試用 NVIDIA Morpheus,并請求 90 天免費試用 NVIDIA Morpheus,這是 NVIDIA AI Enterprise 軟件家族的一部分。

?